Kryptografia klucza publicznego, znana również jako kryptografia asymetryczna, to technologia, która odgrywa kluczową rolę w zapewnieniu bezpieczeństwa danych w erze cyfrowej. Wykorzystuje ona parę kluczy: klucz publiczny, który można swobodnie udostępniać, oraz klucz prywatny, który należy chronić. Dzięki temu każdy użytkownik może szyfrować wiadomości, które mogą być odszyfrowane tylko przez osobę posiadającą odpowiedni klucz prywatny. Bezpieczeństwo tego systemu opiera się na skomplikowanych algorytmach matematycznych, które sprawiają, że obliczenie klucza prywatnego z klucza publicznego jest niezwykle trudne. Zrozumienie zasad kryptografii klucza publicznego jest niezbędne dla każdego, kto pragnie chronić swoje dane przed nieautoryzowanym dostępem i cyberzagrożeniami. Kluczowe informacje:

- Kryptografia klucza publicznego wykorzystuje parę kluczy: publiczny i prywatny.

- Klucz publiczny można udostępniać, a klucz prywatny należy chronić.

- Wszystkie wiadomości zaszyfrowane kluczem publicznym mogą być odszyfrowane tylko przez posiadacza klucza prywatnego.

- Bezpieczeństwo systemu opiera się na trudności w obliczeniu klucza prywatnego z klucza publicznego.

- Kryptografia klucza publicznego jest kluczowa w zabezpieczaniu komunikacji i danych w Internecie.

Zrozumienie kryptografii klucza publicznego i jej zastosowania

Kryptografia klucza publicznego, znana również jako kryptografia asymetryczna, to podstawowy element nowoczesnego bezpieczeństwa danych. Dzięki tej technologii, użytkownicy mogą bezpiecznie wymieniać informacje, nie martwiąc się o to, że ktoś inny je odczyta. Wykorzystuje ona parę kluczy: klucz publiczny, który można swobodnie udostępniać, oraz klucz prywatny, który musi być chroniony przez właściciela.Każdy użytkownik ma możliwość szyfrowania wiadomości przy użyciu klucza publicznego, a odszyfrować je może jedynie osoba posiadająca klucz prywatny. Bezpieczeństwo informacji w tym systemie opiera się na skomplikowanych algorytmach, które czynią obliczenie klucza prywatnego z klucza publicznego niezwykle trudnym. To właśnie ta cecha sprawia, że kryptografia klucza publicznego jest tak ważna w kontekście ochrony danych w erze cyfrowej.

Co to jest kryptografia klucza publicznego i jak działa?

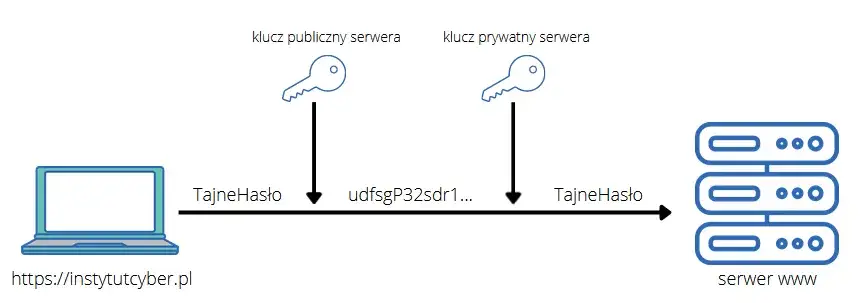

Kryptografia klucza publicznego opiera się na zasadzie użycia dwóch kluczy, które są matematycznie powiązane. Klucz publiczny jest dostępny dla wszystkich, co umożliwia szyfrowanie wiadomości, które mogą być odczytane tylko przez posiadacza klucza prywatnego. Dzięki temu, nawet jeśli klucz publiczny jest szeroko rozpowszechniony, bezpieczeństwo danych pozostaje nienaruszone.

Podstawowym celem tej technologii jest ochrona danych przed nieautoryzowanym dostępem. W momencie, gdy wiadomość zostaje zaszyfrowana kluczem publicznym, staje się nieczytelna dla każdego, kto nie posiada klucza prywatnego. W ten sposób, kryptografia klucza publicznego odgrywa kluczową rolę w zabezpieczaniu komunikacji w sieci.

Klucz publiczny a klucz prywatny: różnice i znaczenie

Klucz publiczny i klucz prywatny mają różne funkcje, ale są ze sobą ściśle powiązane. Klucz publiczny jest dostępny dla wszystkich i może być używany do szyfrowania wiadomości, podczas gdy klucz prywatny jest tajny i służy do ich odszyfrowania. Ta różnica jest kluczowa dla zrozumienia, jak działa szyfrowanie danych w praktyce.

W praktyce, klucz publiczny jest używany do zapewnienia, że tylko uprawniona osoba może odczytać wiadomość. Oznacza to, że nawet jeśli klucz publiczny zostanie przechwycony przez osobę trzecią, nie będzie ona w stanie odszyfrować wiadomości bez klucza prywatnego. Właśnie dlatego tak ważne jest, aby klucz prywatny był odpowiednio chroniony i nigdy nie był ujawniany.

Zastosowania kryptografii klucza publicznego w codziennym życiu

Kryptografia klucza publicznego znajduje wiele praktycznych zastosowań w codziennym życiu. Dzięki niej, bezpieczeństwo informacji w sieci stało się bardziej dostępne dla przeciętnego użytkownika. Od zabezpieczania wiadomości e-mail po autoryzację transakcji online, ta technologia jest kluczowa dla ochrony danych.

W dzisiejszym świecie, gdzie cyberzagrożenia są na porządku dziennym, wykorzystanie kryptografii asymetrycznej stało się niezbędne. Umożliwia ona nie tylko szyfrowanie danych, ale także zapewnia, że komunikacja jest bezpieczna i poufna.

Bezpieczne komunikacje: jak chronić swoje wiadomości?

Bezpieczne komunikacje są kluczowe w erze cyfrowej. Wykorzystując kryptografię klucza publicznego, użytkownicy mogą szyfrować swoje wiadomości w sposób, który uniemożliwia ich odczytanie przez osoby trzecie. To oznacza, że nawet jeśli wiadomość zostanie przechwycona, nie będzie czytelna bez odpowiedniego klucza prywatnego.

Istnieje wiele metod, które można zastosować do zapewnienia bezpieczeństwa komunikacji. Oto kilka najpopularniejszych narzędzi, które wykorzystują szyfrowanie danych:

- Signal – aplikacja do przesyłania wiadomości z end-to-end encryption.

- WhatsApp – popularna aplikacja z wbudowanym szyfrowaniem wiadomości.

- PGP (Pretty Good Privacy) – system szyfrowania e-maili.

- Telegram – aplikacja oferująca opcje szyfrowania dla czatów.

Podpisy cyfrowe: gwarancja autentyczności dokumentów

Podpisy cyfrowe to kolejny ważny aspekt kryptografii klucza publicznego. Umożliwiają one weryfikację tożsamości nadawcy oraz zapewniają, że dokument nie został zmieniony po jego podpisaniu. Dzięki temu, podpisy cyfrowe są powszechnie stosowane w transakcjach biznesowych oraz w dokumentach prawnych.

Jak to działa? Gdy dokument jest podpisywany cyfrowo, używa się klucza prywatnego do stworzenia unikalnego odcisku, który jest następnie dołączany do dokumentu. Odbiorca, posiadając klucz publiczny nadawcy, może łatwo zweryfikować autentyczność podpisu. To sprawia, że certyfikaty cyfrowe są niezwykle ważne w kontekście bezpieczeństwa informacji.

Czytaj więcej: Czym są klucz prywatny i publiczny? Proste wyjaśnienie i zastosowania w bezpieczeństwie

Porównanie kryptografii klucza publicznego i symetrycznej

Kryptografia klucza publicznego i symetryczna to dwa różne podejścia do zabezpieczania informacji. Oba mają swoje miejsce w świecie szyfrowania danych, ale różnią się zasadniczo w sposobie działania oraz zastosowaniach.

Kryptografia symetryczna używa jednego klucza do szyfrowania i odszyfrowania wiadomości, co może stwarzać problemy z dystrybucją kluczy. Z kolei kryptografia klucza publicznego wykorzystuje parę kluczy, co ułatwia bezpieczne przesyłanie informacji bez konieczności wcześniejszego uzgadniania klucza.

Zalety i wady kryptografii klucza publicznego w praktyce

Jedną z głównych zalet kryptografii klucza publicznego jest to, że umożliwia bezpieczne przesyłanie informacji bez potrzeby dzielenia się kluczem prywatnym. Użytkownicy mogą swobodnie udostępniać swój klucz publiczny, co znacznie ułatwia proces szyfrowania. Dodatkowo, system ten jest odporny na ataki związane z kradzieżą klucza, ponieważ klucz prywatny nie jest nigdy ujawniany.

Jednak, jak każda technologia, ma swoje wady. Kryptografia asymetryczna jest zazwyczaj wolniejsza od kryptografii symetrycznej, co może być problematyczne w przypadku dużych ilości danych. Ponadto, złożoność algorytmów używanych w kryptografii klucza publicznego może prowadzić do większego zużycia zasobów obliczeniowych.

Kiedy stosować kryptografię klucza publicznego, a kiedy symetryczną?

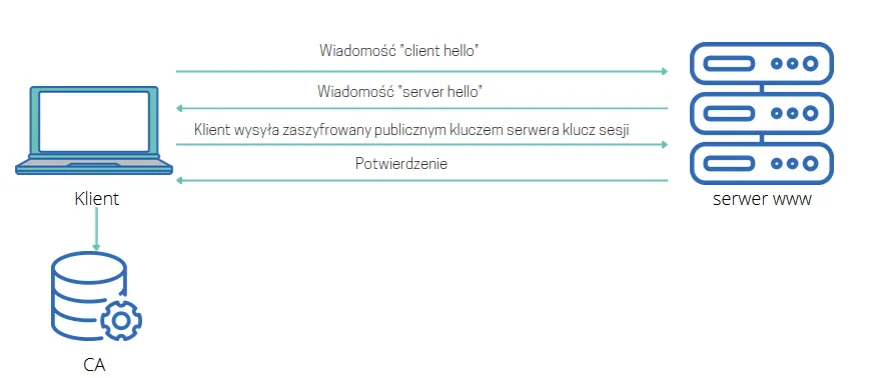

Wybór między kryptografią klucza publicznego a symetryczną zależy od konkretnej sytuacji. Kryptografia klucza publicznego jest idealna do zabezpieczania komunikacji w Internecie, gdzie klucze nie mogą być łatwo wymieniane. Jest to również doskonałe rozwiązanie w przypadku, gdy potrzebna jest weryfikacja tożsamości, na przykład w transakcjach online.

Wybór między kryptografią klucza publicznego a symetryczną: kluczowe różnice

W artykule przedstawiono kluczowe różnice między kryptografią klucza publicznego a symetryczną, podkreślając ich unikalne zastosowania i zalety. Kryptografia klucza publicznego umożliwia bezpieczne przesyłanie informacji bez dzielenia się kluczem prywatnym, co jest istotne w kontekście ochrony danych w Internecie. Z kolei kryptografia symetryczna, choć szybsza i bardziej efektywna w przypadku dużych plików, wymaga wcześniejszego ustalenia klucza, co może prowadzić do problemów z dystrybucją.

Artykuł wskazuje również na sytuacje, w których każda z metod jest najbardziej odpowiednia. Kryptografia klucza publicznego sprawdza się w transakcjach online, gdzie weryfikacja tożsamości jest kluczowa, natomiast kryptografia symetryczna jest preferowana, gdy szybkość jest priorytetem. Wybór odpowiedniej metody szyfrowania powinien być dostosowany do specyficznych potrzeb i kontekstu, w jakim dane są używane, co podkreśla znaczenie bezpieczeństwa informacji w dzisiejszym świecie cyfrowym.